トップページ > 記事閲覧

| 投稿日 | : 2021/07/29(Thu) 20:10 |

| 投稿者 | : Dhaos◆z6ESHGtWBgI |

| ID情報 | : 8xO2z4zOjPP5IkeQwma900 |

| 参照先 | : |

時間が取れたので Cheat Engine と CT の初歩的なことについて猫缶 Index 内に初心者誘導場所としてできるだけ分かり易く日本語で一筆書くことにしました。

- CT (Cheat Table) とは?

CT とはチートエンジンで作成したプログラム改造スクリプトやデータ構造、特定した変数などの情報を保存できるテキストファイル (XML ファイル) です。

ポインタ作成などの単純なものからカメラハックやテレポートなどの複雑なもの、Lua スクリプトによるチートエンジンの機能の拡張や操作等、多岐にわたります。

CT は誰でも作ることができ、各コミュニティで共有されたりしています。

他者の作成した CT を使用したい場合、前提としてあなたの PC にチートエンジンがインストールされている必要があります。

使い方はチートエンジンが正しくインストールされていれば CT をダブルクリックするだけでチートエンジンが自動で起動し CT の中身を展開してくれます。

補足: 猫缶 Index The 3rd サポート・質問&アップロード板 では CT をそのまま投稿することができないので、ほとんどの場合、zip ファイルに圧縮して投稿されています。

zip ファイルを解凍するか、展開して中に入っている CT をダブルクリックしてください。- Cheat Engine とは?

チートエンジン(CE)は、Eric Heijnen("Dark Byte")が開発したオープンソースの多機能ツールです。

追記: CE 7.6 からは残念ながらクローズドソースとなったようです。

ゲーム内で使用されている変数を素早くスキャンして変更できるプロセスメモリエディタをはじめ、デバッガ、逆アセンブラ、アセンブラ、スピードハック、トレーナーメーカー、3D を直接操作するツール、システム検査ツールなどが搭載されています。- Cheat Engine をインストール

公式サイトまたは GitHub からインストールしてください。

その他の場所で配布されているチートエンジンは CE 作者の管理下ではありません。

あなたの使用しているアンチウイルスソフトウェアが公式のチートエンジンをウイルスだと認識していますか?オープンソースなのでソースコードを確認できますし、自分自身長い間使用していますがよくわからない場所に勝手にファイル作成したり個人情報を抜き取られたりしたことはありません。

不安だと感じるあなたが取れる選択肢は以下の通りです。

1. アンチウイルスソフトウェアを信用しチートエンジンをインストールしない

2. チートエンジンをお使いのアンチウイルスソフトウェアのサポートに送り、検出機能を削除するように伝え、数年待つ

3. アンチウイルスソフトウェアをアンインストールする

4. お使いのアンチウイルスソフトウェアに無視リストがあるならばチートエンジンを無視リストに登録する

分かり易いインストール日本語解説記事の Link (CE 7.4): Cheat Engineがインストールできない場合の解決方法- Links (英語)

Cheat Engine wiki: チートエンジンの詳細な説明が記載されています。

Official Forum: 公式の掲示板です。

FearLess Cheat Engine: CT、Trainer、ゲーム解析の話題などを扱う公式の掲示板から派生した掲示板です。

注意: どこのコミュニティでも同じですが、使用している言語やそのコミュニティに存在するルールを把握した上でコミュニティに参加してください。- Tutorial-x86_64 のすゝめ

チートエンジンの使い方を把握する手始めとしてとても有用です。

最初はどちらも英語ですが、Cheat Engine Tutorial Guide (x64) や >>1 の動画を見様見真似でいいので、チートエンジンの仕様を把握してください。

もしあなたがチートエンジンをこれから先も使っていくつもりならこのチュートリアルは自力で解けるようになってください。

自力で解ける人、及び解けた人には Cheat Engine Graphical Tutorial もお勧めします。

分かり易いチュートリアル日本語解説記事の Link (CE 7.2): Cheat Engineの使い方 チュートリアルStep2の攻略 (ゲーム改造/チート)

>>3 に Cheat Engine Graphical Tutorial の日本語による簡易説明及び補足の記事を投稿しました。

また、Tutorial-x86_64 の Step 8、Step 9 を深く掘り下げた CT を投稿します。

改変、追加等はご自由にどうぞ。

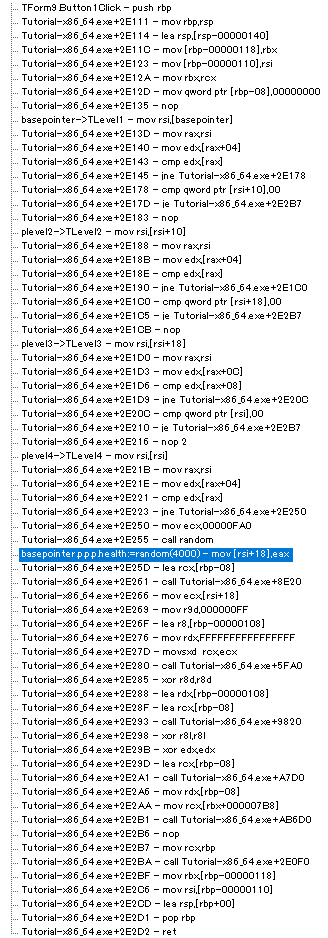

画像左: この CT を適用し、デバッガを使用して Step 8 の Change value を押した時の関数 (TForm9.Button1Click) Tracerログ

画像右: TForm9.Button1Click の Object Pascal によるソースコード

| 投稿日 | : 2021/07/30(Fri) 23:21 |

| 投稿者 | : ftp56 |

| ID情報 | : w6sdgWU0WcXLk5kjPtGla1 |

| 参照先 | : |

多分誰かがこのようなビデオを必要としています

https://www.youtube.com/watch?v=hgrIKUR5Hww&list=RDCMUCqfqH-wq12WOm4QG4KiRisw&index=2

https://www.youtube.com/user/seowhistleblower

| 投稿日 | : 2021/07/31(Sat) 20:40 |

| 投稿者 | : 名無し |

| ID情報 | : dk2InvvLfA.sB6WY.v.Da/ |

| 参照先 | : |

お疲れさまです

ctの配布が増えてからCEに関する初歩的な質問をちょくちょく見かけてたので、この記事がその助けになりそうでよかったです

| 投稿日 | : 2021/08/11(Wed) 17:28 |

| 投稿者 | : Dhaos◆z6ESHGtWBgI |

| ID情報 | : wonvaw4Inma4qYZQlZWf31 |

| 参照先 | : https://www.youtube.com/channel/UClyLSBnPgmMHu9_8hfALOtQ/featured |

上記の参照先はYou TubeのCheat Engineのチャンネルです。(英語)

この記事ではCheat Engine Graphical Tutorialを参照先にある動画紹介をしながら日本語で簡易説明及び補足をします。

Integrity Check Bypass以外はメモリの改ざんだけでクリアすることができます。

プログラム改造に関してもIntegrity Check Bypass以外はTutorial-x86_64を自力で解けるなら問題ないと思います。

- Cheat Engine Graphical Tutorial Step 1

動画: https://www.youtube.com/watch?v=6ZP9bQhdPdQ

弾薬を使い切ると的のHPは急速に回復しまた振り出しに戻ってしまいます。

これを解決するには弾薬か的のHPの変数を特定しなければならなそうです。

動画では"Decreased value"と"Unchanged value"を使って的のHP変数を特定しています。- Cheat Engine Graphical Tutorial Step 2

動画: https://www.youtube.com/watch?v=NN7E5wIR7LY

プレイヤー側の攻撃は弱い上に敵ユニットを1体倒すと残りの1体は一撃死する特大ビームを打ってきます。

これを解決するには全てのユニットのHP変数を特定する必要がありそうです。

動画ではまずプレイヤーユニットのHP変数を特定しています。

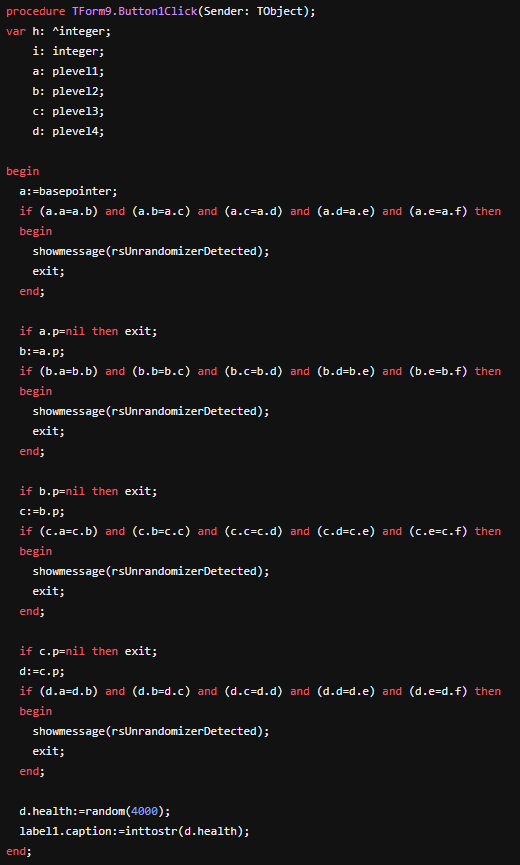

次にプレイヤーユニットHP変数にアクセスする命令 (sub [rax+60],edx) から全てのユニットHP変数を特定してます。

補足:

HP変数に書き込みアクセスする命令を含んでいる関数 (TGameObjectWithHealth.Damage)

RCXにはインスタンス (TPlayerWithHealth) のアドレス、EDXにはダメージの値が割り当てられてます。

TGameObjectWithHealth.Damageのソースコード (Object Pascal)

EDX = amountです。- Cheat Engine Graphical Tutorial Step 3

動画: https://www.youtube.com/watch?v=iwINxzKwEdQ

全ての赤い土台の上に乗って緑に変えるとクリア判定のドアが有効になりますが、敵は素早くドアを囲い込みます。

動画では敵一体のX座標の変数を特定してその周辺のメモリからY座標変数を特定してます。

次にStep 2と同じように変数にアクセスする命令から敵全てのY座標変数を特定しています。- Integrity Check Bypass (Anti Cheat Bypass)

前提: オンラインゲームなどにおけるアンチチート回避を助長させるつもりは全くありません。知識探求に留めてください。

動画: https://www.youtube.com/watch?v=bfNBBkweydc

全体を通してプログラム命令の整合性をチェックするプログラムが動作しています。

チェックエラーの警告:

動画を見ればわかる通りこれを解決するためにはそれなりのプログラム知識が必要です。

詳細に説明しようとすると膨大な文章量になってしまうので必要になるプログラム知識の概要一覧に留めておきます。

1. PEヘッダの知識

2. メモリをコピーするスクリプトの作成ができる程度のLuaの知識

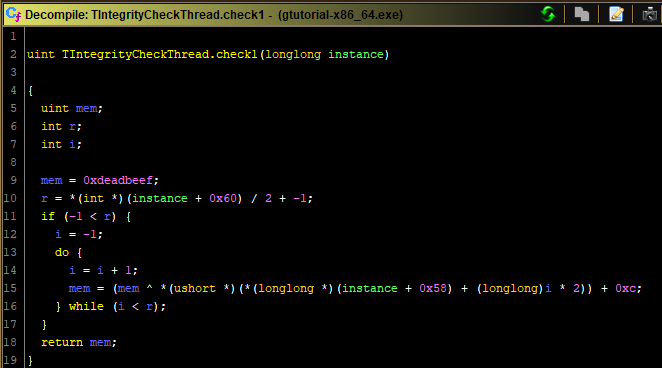

3. 整合性チェックの関数の逆アセンブラを読み解ける程度のアセンブリ言語 (x86-64) の知識

...またはGhidraによる整合性チェック関数のデコンパイルコードを読み解き、逆アセンブラと比較する知識

4. コードインジェクション (パラサイトルーチン) の知識

補足:

コードインジェクションは必須ではありません。

Auto Assemblerだけでも問題を解決することができますがCheat Engineが事前に用意しているLua関数の使用をお勧めします。

Cheat Engineが事前に用意してくれているLua関数及び変数一覧はCheat Engineのフォルダの中のcelua.txtで確認できます。

また上記の説明及び補足文章の構想過程中にできたCTも投稿します。

スクリプトのコード内容やデータ構造など参考にしてみてください。

注釈:

この記事の説明及び添付ファイルは特定のゲームやアプリケーションのEULAやTOS違反を助長させるものではありません。

cheatengine.org は、Cheat Engineの違法使用を容認していません。

この記事の添付ファイルの再配布はご遠慮ください。あくまで個人の教材として使用してください。

画像右: Ghidraによる整合性チェック関数のデコンパイルコード